Mise sur le domaine Poste Linux

Testé sous Debian 8

Vérification des DNS

/etc/resolv.conf :

nameserver 192.168.73.100

Le nameserver doit être le DNS qui résout votre ActiveDirectory

Installation de ntpdate pour synchro du poste avec contrôleur de domaine

# Apt-get install ntpdate

# ntpdate domaincontoler.nosland.com

Il est important que le poste soit bien syncho au niveau du temps avec les contrôleurs de domaines de l’AD.

Installation de Kerberos et configuration

# apt-get install krb5-user

# cp -p /etc/krb5.conf /etc/krb5.conf.orig

# vi /etc/krb5.con

Ajouter et/ou modifier le fichier avec les lignes :

[libdefaults]

default_realm = NOSLAND.COM

dns_lookup_kdc = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

[realms]

NOSLAND.COM = {

kdc = dc1.nosland.com

kdc = dc2.nosland.com

kdc = dc3.nosland.com

admin_server = dc1.nosland.com

default_domain = nosland.com

}

[domain_realm]

.nosland.com = NOSLAND.COM

nosland.com = NOSLAND.COM

Afin de tester si la configuration est OK :

# kdestroy

# klist

# kinit username@NOSLAND.COM

# klist

Configuration samba

# mv /etc/samba/smb.conf /etc/samba/smb.origine

# vi /etc/samba/smb.conf

[global]

workgroup = NOSLAND

security = ADS

realm = NOSLAND.COM

password server = dc1.nosland.com

domain logons = no

encrypt passwords = yes

template homedir = /home/%D/%U

template shell = /bin/bash

winbind enum groups = yes

winbind enum users = yes

winbind trusted domains only = no

winbind use default domain = yes

domain master = no

local master = no

prefered master = no

os level = 0

idmap config * : backend = tdb

idmap config * : range = 11000-20000

idmap config NOSLAND : backend = rid

idmap config NOSLAND : range=10000000-19000000

idmap config NOSLAND : base_rid = 0

dns proxy = no

log file = /var/log/samba/log.%m

max log size = 1000

syslog = 0

panic action = /usr/share/samba/panic-action %d

Inscription de la machine dans le domaine

On a besoin d’un lib PAM pour kerberos :

# apt-get install libpam-krb5

# /etc/init.d/winbind stop

# /etc/init.d/samba restart

# /etc/init.d/winbind start

# net join -S dc -U administrateur { saisir au prompt le password admin}

# net ads testjoin

# net ads info

# wbinfo -u

# wbinfo –g

La commande wbinfo –u

doit renvoyer l’ensemble des utilisateurs Active Directory

La commande wbinfo –g

doit renvoyer l’ensemble des groupes de sécurités de l’AD.

Ajout de winbind pour l’authentification

On a besoin d’un paquet PAM en plus :

# apt-get install libnss-winbind libpam-winbind

Modification de nsswitch :

# vi /etc/nsswitch.conf

passwd: compat winbind

group: compat winbind

shadow: compat winbind

gshadow: files

hosts: files dns

networks: files

protocols: db files

services: db files

ethers: db files

rpc: db files

netgroup: nis

Test de configuration :

# getent passwd

Doit renvoyer l’ensemble des users locaux (/etc/passwd) + tous les users AD

# getent group

Doit renvoyer l’ensemble des groupes locaux & des groupes AD.

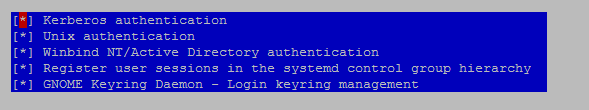

Modification du système d’authentification

# pam-auth-update

Ajouter à /etc/pam.d/common-session

session optional pam_krb5.so minimum_uid=1000

(permet la création du dossier au premier login)

Créer le Dossier /home/domaine (/home/%U de smb.conf)

# mkdir /home/NOSLAND

# chmod 777 /home/NOSLAND